ESET’ten Yeni Rapor: Çin Hedeflerini Genişletiyor, İran Casuslukta İlerliyor! Gelişmiş kalıcı tehdit grupları küresel çapta daha agresif hale geldi!

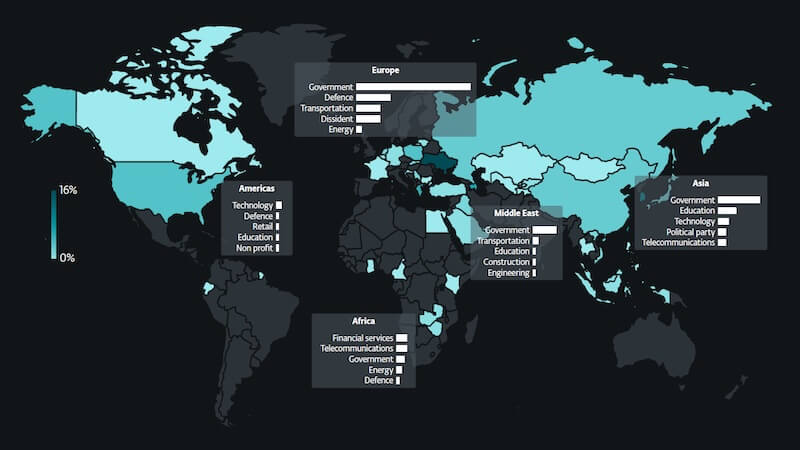

Siber güvenlik şirketi ESET, Nisan 2024 – Eylül 2024 tarihleri arasında gelişmiş kalıcı tehdit (APT) gruplarının dünya genelindeki faaliyetlerine ışık tutan son APT Faaliyet Raporu’nu yayımladı. Raporda, Çin, İran, Kuzey Kore ve Rusya bağlantılı grupların dijital saldırılarını yoğunlaştırdığı gözlemlendi.

Çinli MirrorFace, ilk kez Avrupa’da diplomatik kurumu hedef aldı

Rapora göre, Çin bağlantılı MirrorFace adlı APT grubu, genellikle Japonya merkezli saldırılarıyla bilinirken, bu kez Avrupa Birliği içindeki bir diplomatik kuruluşu hedef aldı. Ayrıca Çin’e bağlı tehdit aktörlerinin, çok platformlu açık kaynaklı SoftEther VPN’i saldırılarında daha sık kullandığı tespit edildi. Örneğin; Flax Typhoon, Webworm ve GALLIUM grupları SoftEther VPN üzerinden farklı coğrafyalardaki devlet kurumlarına sızma girişimlerinde bulundu.

ESET Tehdit Araştırmaları Direktörü Jean-Ian Boutin, “Çin’e bağlı grupların odak noktası genişliyor. SoftEther VPN kullanımı ve diplomatik hedeflerin radar altına alınması, bu tehditlerin ciddiyetini artırıyor.” ifadelerini kullandı.

İran: Afrika, Orta Doğu ve Batı hedefte

İran’a bağlı APT gruplarının faaliyetleri, diplomatik casusluk ve potansiyel kinetik operasyonları destekleyecek şekilde genişledi. Afrika’da finans kuruluşlarını, Irak ve Azerbaycan’da ise devlet sistemlerini hedef alan gruplar, İsrail’de taşımacılık sektörünü de etkilemiş durumda. Ayrıca Fransa’daki diplomatik temsilciliklere ve ABD’deki eğitim kurumlarına yönelik siber casusluk faaliyetleri de dikkat çekiyor.

Kuzey Kore kripto ve savunma sektörünü hedefliyor

Kuzey Kore’ye bağlı tehdit aktörleri, kripto para geliştiricileri, STK’lar ve savunma sanayi şirketlerine yönelik saldırılarını sürdürdü. Kimsuky grubu, Microsoft Management Console dosyalarını kötüye kullanarak sistem erişimini sağlamaya çalışırken, popüler bulut servislerini de siber saldırılar için araç olarak kullandı.

Rusya, Ukrayna’ya ve AB kurumlarına saldırıyor

ESET’in raporuna göre Rusya’ya bağlı Sednit ve GreenCube gibi APT grupları, Roundcube ve Zimbra gibi web tabanlı e-posta sistemleri üzerinden XSS açıklarını kullanarak siber casusluk faaliyetleri yürütüyor. Sandworm grubu ise WrongSens adlı yeni bir Windows arka kapısını kullanırken, Belarus bağlantılı FrostyNeighbor adlı grup Polonya Anti-Doping Ajansı verilerinin sızdırılmasında rol oynadı.

Akademisyenler ve araştırmacılar hedefte

Raporda, Asya’daki siber kampanyaların özellikle devlet kurumlarına ve akademik çevrelere odaklandığı vurgulandı. Güney Kore ve Güneydoğu Asya’da akademisyenler, araştırmacılar ve eğitim kurumları giderek artan şekilde hedefleniyor. Lazarus gibi Kuzey Kore bağlantılı gruplar ise teknoloji ve finans sektörlerinde küresel çapta saldırılarını sürdürüyor.

ESET telemetri verilerine dayalı istihbarat

Bu faaliyetlerin, ESET’in APT Reports PREMIUM hizmeti kapsamında tespit edilen daha geniş bir tehdit ortamını temsil ettiği belirtildi. Raporda yer alan tüm veriler, ESET’in özel telemetri ağı ve analiz kapasitesiyle elde edildi. Rapor, kamu kurumları ve kritik altyapıların dijital güvenliğini artırmak için karar alıcılara önemli bir kaynak sunuyor.